电梯维保数字化全面推进的同时,如何实现电梯设备的智慧监管,也是电梯行业目前面临的一大考验。电梯制造企业在开发设计电梯远程控制功能时,如何构建网络安全体系?系统软件升级维护,给电梯下达运行指令时,需要考虑哪些安全问题?由中国电梯协会提出的T/CEA 703—2020《电梯、自动扶梯和自动人行道的网络安全标准通用要求》(以下简称《通用要求》)首次给出了指导性意见。

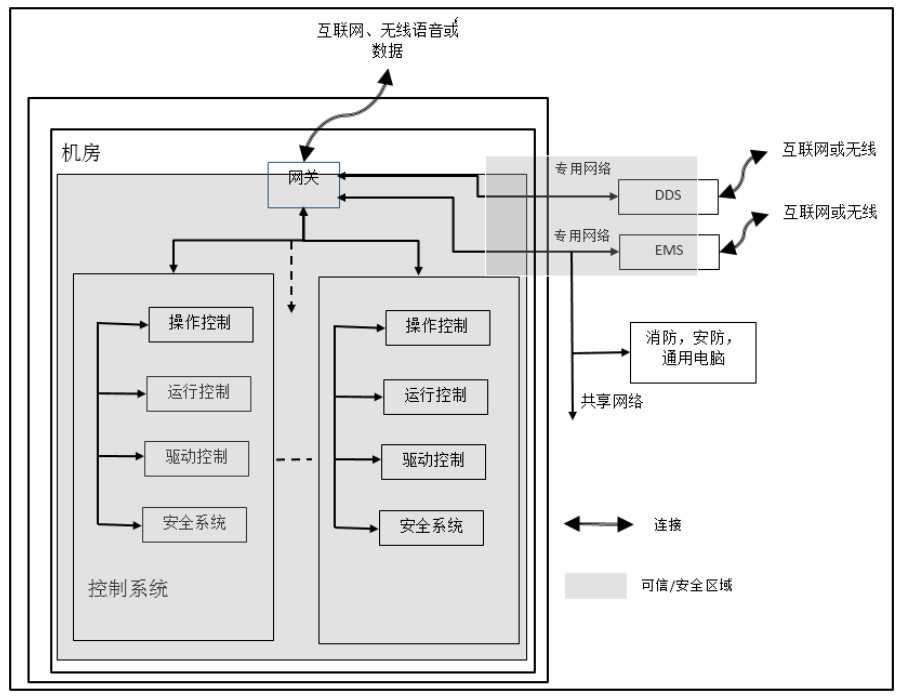

为了方便企业直观地了解电梯通信系统架构及架构中存在的风险,标准中绘制了单部电梯设备与多部电梯设备情况下的可信/安全区域边界图,除电梯、自动扶梯和自动人行道的内部通信系统外,互联网、建筑局域网络、维护工具等外部系统,均被视为“不可信系统”。

单部设备可信/安全区域边界图

多部设备可信/安全区域边界图

电梯、自动扶梯和自动人行道系统网络安全要求的管理过程,本质上也是风险管理的过程。为了帮助电梯生产企业创建有效的措施和控制过程,增强系统抵御网络攻击的能力,《通用要求》提出实行“网络安全生命周期”管理,并且将生命周期七项功能的具体实施要求及方法一一列举。例如,根据员工角色提供通用的网络安全培训内容和特定的专业知识,依据风险类别来评估风险等级,以及可能暴露给攻击者的所有组件的硬/软件资产清单等。

《政府采购信息》报记者留意到,在培训功能中,《通用要求》载明,涉及网络安全生命周期管理的所有员工,都应了解何为网络安全,当前最佳保护措施是什么,以及系统在遭遇网络安全威胁时可能会引发何种风险。从事风险或威胁分析的团队,在完成基础网络风险防控培训外,还应掌握GB/T 20900等相关标准的最新知识,并且运用最佳方法开展工作。

如果系统在开发体系结构中出现缺陷,那么很可能直接或间接导致后期阶段出现难以识别的漏洞,若遗留至系统测试或运行期间,处理成本将十分昂贵。因此,技术团队在设计之初将可能遇到的安全问题排除,才是最为有效的措施。

在生命周期的设计功能中,《通用要求》将检测设计阶段已有漏洞的方法细化为七个方面:一是最小权限原则,即过程或用户在设计上不应拥有比完成其任务所需的更高权限;二是攻击层面的识别及最小化;三是模块化设计,减少安全威胁的影响;四是深度防御,通过多项分层措施减轻风险;五是限制用户访问权限,仅对接满足相应功能的系统或任务所需的数据;六是优先使用简单、经过验证的概念或组件;七是定期执行安全设计审核,检测当前设计尚未解决的安全要求,检查系统当前架构是否符合最佳方法。

除此之外,《通用要求》明确,如果对系统进行更改,检测到与系统相关的新漏洞,或者是供应商发布了系统组件新的安全补丁,电梯企业就需要在系统的生命周期内,重新确认安全等级。

“目前,电梯行业的利润在同质化竞争中越来越低,由于电梯物联网管控投资成本高,加之电梯制造企业、物业企业重视不够,当前已投入使用的电梯联网远程维护的比例较低,物联网终端与电梯控制系统之间互相屏蔽,‘智慧电梯’的概念也只局限于对电梯信号的监测。”通力电梯法规标准经理卜灵伟告诉记者,“电梯制造企业每增加一项成本投入,都须开会讨论,如果按照此标准的规定构建网络安全系统,粗略计算,每台电梯将增加超1000元,而且从元器件的采购环节就要开始进行管控,这也是电梯物联网管控长期难以推进的主要阻力。总之,电梯网络安全管控体系建设任重道远。”